Cos’è il DDos?

Un attacco Denial of Service (DoS) è una tipologia di attacco ai Server mirato al saturamento delle risorse elaborative al fine di causarne un momentaneo disservizio

Un DoS mira a esaurire le risorse a disposizione di un server , più spesso quelle collegate alla rete. Tuttavia, è anche possibile saturare il disco, la RAM o i processori delle macchine mirate.

In questo articolo ci cimenteremo ai DDoS applicativi dalla rete DDoS , poiché il metodo è diverso, così come il modo per bloccarli. Tuttavia, quando si sente parlare di un DDoS, questo termine si riferisce alla rete DDoS.

E’ doveroso parlare di DDos dato che il fenomeno si è amplificato terribilmente negli ultimi anni. Con attacchi sempre più numerosi e volumi di traffico che diventano sempre più massivi . Il traffico degli attacchi raggiunge diverse centinaia di Gigabit al secondo. Questi attacchi possono toccare qualsiasi servizio: e-mail, SSH, Web, ecc. Ma il Web è più mirato. Ad esempio, i famosi attacchi contro Cloudflare e Spamhaus illustrano perfettamente l’accelerazione di questa tendenza.

Dal lato della vittima, il rapporto di Neustar mostra che il costo stimato di un DDoS in media oscilla tra 7.000 e 40.000 € all’ora, o anche di più per i grandi siti. Gli attacchi sono diventati un’arma di concorrenza sleale. Ovviamente nel 99% dei casi è impossibile risalire al nodo originale dell’attacco.

Quali server sono attaccabili?

Non esistono server che siano completamente dossabili, l’hacker, prima di agire effettua delle operazioni di enumerazione per cercare di capire l’hosting utilizzato o il web server della vittima. Il linea di massima sono dossabili i server che dispongono di un ping compreso tra i 50 e i 150 ms.

Un esempio di DDoS attualmente alla moda

Per prima cosa, c’è un tipico esempio di DDoS di cui sentiamo parlare molto in questi periodi. È, più precisamente, un DrDoS, un Denial of Service a riflesso distribuito.

I 3 parametri chiave sono i seguenti:

- Spoofing UDP (User Datagram Protocol)

- Fattore di amplificazione

- Tipo di vettore utilizzato

Cos’è e come fare un attacco DDos

Lo Spoofing è forse il parametro più importante per effettuare un attacco informatico, infatti lo spoofing consente l’anonimato dell’attacco.

Grazie al protocollo UDP, che non richiede uno scambio in senso stretto ma emette informazioni senza preoccuparsi se verrà correttamente ricevuto o meno, l’autore dell’attacco è anonimo e invierà pacchetti modificati. Lo spoofing consiste nel cambiare l’indirizzo IP del pacchetto (da dove proviene) sostituendo l’indirizzo IP reale dell’hacker con quello del suo target.

Le risposte ai pacchetti inviati torneranno quindi al bersaglio e non all’attaccante; è il “riflesso”, che rimbalza parte dell’attacco.

Fattore di amplificazione

Il secondo parametro è ovviamente il fattore di amplificazione, è impensabile eseguire un attacco DDos utilizzando le normali reti domestiche, infatti se l’utente malintenzionato ha una connessione a 100 Mb/s, ad esempio, e invia un rapporto di 1:1, la destinazione riceverà i primi 10 Mb/s.

Pertanto, affinché l’attacco sia efficiente, è necessario un fattore di amplificazione. Si trova nel nuovo protocollo, se l’aggressore riesce a trovare un buon protocollo, esso consentirà di ottenere un fattore di amplificazione di minimo 40, fino a 50-200 volte più veloce. Ovviamente più è altro il fattore di amplificazione, più potente sarà l’attacco.

Ipotizziamo di riuscire ad avere un fattore di amplificazione di 50 volte, che è molto facile raggiungibile al giorno d’oggi, immaginiamo di avere una connessione media, una 100 Mb/s. Adesso dobbiamo moltiplicare il fattore di amplificazione per la velocità della rete : 50 * 100 Mb/s, ovvero 5 Gb/s. Bhè questo è già un DDoS importante un DDos che potrebbe mettere in difficoltà parecchi hosting. Ovviamente, l’attaccante cercherà una o più connessioni come sorgente del suo attacco e un vettore di amplificazione più alto possibile.

Tipo di vettore utilizzato

Vogliamo spiegare questo parametro attraverso un’esempio. Ipotizziamo di utilizzare il protocollo di rete del gioco Quake 3. Se un computer vuole connettersi a un gioco, chiede con alcuni ottetti (circa 30), quali giochi sono attualmente in riproduzione.

La risposta può variare in base al numero di partite, ma diciamo che se in media ce ne sono 40 e che in ognuno troviamo altre informazioni come numero di giocatori,carte ecc ecc, richiediamo un totale di 100 ottetti, in poche parole da una sola richiesta possiamo ottenere 4.000 ottetti indietro.

Considerando che abbiamo inviato solo 30 pacchetti, abbiamo avuto un fattore moltiplicativo che supera di gran lunga il 100. Quindi è importante anche la maniera in cui cerchiamo di inviare e ricevere i pacchetti. E’ ovvio che inviando 30 ottetti, ipotizzando di aver inviato 1 mb il server deve restituirci più di 100 mb di richiesta, un bel risultato che ovviamente varia a in base al tipo di richiesta .

I vettori possono anche essere un time server (NTP) o un DNS (Domain Name Server), o un altro UDP le cui risposte sono più lunghe delle domande. Tutto ciò che funziona su UDP presenta un buon fattore di amplificazione e consente lo spoofing, che è un ottima cosa in questo caso.

Strumenti e Tool

Un attacco DoS può essere eseguito da qualsiasi ambiente, smartphone Android compresi. Di seguito un elenco di tool in grado di effettuare attacchi DoS:

- Torshammer è un ottimo tool che consente di effettuare attacchi DoS in completa anonimia utilizzando la rete Tor. Scritto in linguaggio Python, è in grado di avviare tra i 128 e i 256 thread di richieste simultanee.

- SlowLoris disponibile sia per Windows che per Linux, ha la particolarità di creare disagio anche se la connessione dell’attaccante non è molto potente. L’applicativo infatti, cerca di mantenere aperte le connessioni con il server il più possibile inviandogli comunicazioni parziali come ad esempio intestazioni HTTP incomplete.

- Low Orbit Ion Cannon, balzato agli onore delle cronache per un periodo come lo strumento utilizzato da “Anonymous”

I diversi tipi di (D) DoS

Ci sono diversi tipi di attacchi che sono sono racchiusi nella dicitura DoS – “Denial of Services“

- Network DoS

- DoS Applicativo

- Rete DDoS (incluso DrDOS)

- DDoS applicativo

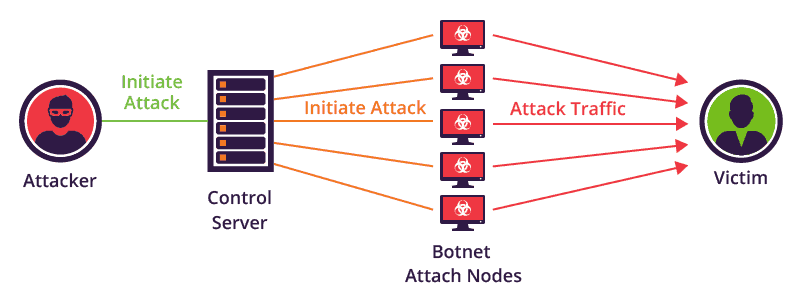

Differenza tra attacchi DoS e DDoS

In generale, se sono applicativi o di rete, la differenza tra DoS e DDoS è nel modo di distribuire l’attacco. Un DoS è distribuito da un solo punto di partenza, mentre un DDoS implica diversi computer o server.

Un tipico attacco DoS (Denial of Service) , ad esempio, consisterebbe nell’inviare 10 Gb/s dallo stesso indirizzo IP/macchina a un server di destinazione per saturare la propria connessione di rete di solo 1 Gb/s.

Un tipico attacco DDoS (Distributed Denial of Service) consiste nell’inviare 1 Gb/s da 10 server diversi e bloccare un server di destinazione utilizzando una connessione da 1 Gb/s. Il risultato è lo stesso, ma a causa della varietà di risorse, l’attacco è un po ‘più complesso da bloccare.

Visualizzazione degli attacchi DDoS su Internet

La mappa di attacco digitale è un’iniziativa congiunta di Google e Arbor Networks, che fornisce router che consentono di mitigare attacchi DOS e DDos applicativi. Permette di visualizzare in “tempo reale” i principali attacchi DDoS nel mondo, in un dato momento.